Безопасность системы расширенного доступа к контенту

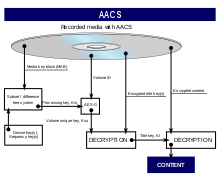

Безопасность Advanced Access Content System (AACS) была предметом обсуждения среди исследователей безопасности, энтузиастов видео высокой четкости и потребителей в целом с момента ее создания. Преемник Content Scramble System (CSS), механизма управления цифровыми правами , используемого коммерческими DVD , AACS был призван улучшить конструкцию CSS путем устранения недостатков, которые привели к полному обходу CSS в 1999 году. Система AACS основана на дереве различий подмножества в сочетании с механизмом отзыва сертификатов для обеспечения безопасности видеоконтента высокой четкости в случае компрометации.

Еще до начала использования AACS исследователи безопасности выражали сомнения относительно способности системы противостоять атакам.

Сравнение CSS и AACS

| Система шифрования контента | Система расширенного доступа к контенту | |

|---|---|---|

| Алгоритм | Запатентованная технология LFSR | АЕС |

| Ключевая сила | 40-битный | 128-битный |

| Отзыв сертификата | Нет | Да |

История атак

Предложение AACS было признано одной из технологий, которые, скорее всего, потерпят неудачу, читателями журнала IEEE Spectrum в выпуске за январь 2005 года. [1] Опасения по поводу подхода включали его сходство с прошлыми системами, которые потерпели неудачу, такими как CSS, и неспособность сохранить безопасность от атак, которые скомпрометировали большое количество игроков. Джон Лех Йохансен , который был частью команды, которая обошла CSS, сказал, что он ожидает, что AACS будет взломана к концу 2006 или началу 2007 года. [2]

В конце 2006 года эксперт по безопасности Питер Гутманн опубликовал « Анализ стоимости защиты контента в Windows Vista », технический документ, критикующий реализацию различных технологий защиты контента в Windows Vista . [3]

Предоставление этой защиты влечет за собой значительные расходы с точки зрения производительности системы, стабильности системы, накладных расходов на техническую поддержку, а также стоимости оборудования и программного обеспечения. Эти проблемы затрагивают не только пользователей Vista, но и всю индустрию ПК, поскольку действие мер защиты распространяется на все оборудование и программное обеспечение, которые когда-либо будут контактировать с Vista, даже если они не используются напрямую с Vista (например, оборудование на компьютере Macintosh или на сервере Linux).

Microsoft позже заявила, что в статье содержались различные фактические ошибки. [4] [5]

Хотя AACS уделял большое внимание шифрованию контента на всем пути от диска до устройства отображения, в июле 2006 года было обнаружено, что идеальную копию любого неподвижного кадра из фильма можно захватить с некоторых программных проигрывателей Blu-ray и HD DVD с помощью функции Print Screen операционной системы Windows. [6] [7] Было высказано предположение, что этот подход можно автоматизировать, чтобы сделать идеальную копию всего фильма, во многом таким же образом, как копировались фильмы DVD до взлома CSS, но на сегодняшний день такая копия не обнаружена. Этот эксплойт был закрыт в последующих версиях программного обеспечения.

Такие подходы не являются компромиссами самого шифрования AACS, вместо этого полагаясь на официально лицензированный программный проигрыватель для выполнения расшифровки. Таким образом, выходные данные будут не в форме сжатого видео с диска, а скорее в форме распакованного видео. Это пример аналоговой дыры .

Оба ключа заголовка и один из ключей, используемых для их расшифровки (известный как ключи обработки в спецификациях AACS), были найдены с помощью отладчиков для проверки пространства памяти запущенных программ проигрывателей HD-DVD и Blu-ray. [8] [9] [10] [11] Хакеры также обнаружили ключи устройства, [12] которые используются для вычисления ключа обработки, и закрытый ключ хоста [13] (ключ, подписанный AACS LA, используемый для установления связи между хостом и жестким диском; требуется для чтения идентификатора тома). Вскоре после этого на трекерах BitTorrent появились первые незащищенные фильмы HD DVD. [14] Ключ обработки для первой версии блока ключей носителя, который можно было использовать для расшифровки любого защищенного AACS контента, выпущенного до этого момента, был найден и опубликован в Интернете на форумах Doom9 . Лицензирующий орган AACS отправил несколько уведомлений о снятии DMCA на веб-сайты, на которых размещался ключ. [15] Некоторые администраторы сайтов, которые состоят из контента, отправленного пользователями, таких как Digg и Wikipedia , пытались удалить упоминания ключа, опасаясь репрессий со стороны AACS LA. [16] [17] Администраторы обоих сайтов в конечном итоге решили разрешить публикацию ключа. [18]

Компания Cyberlink , продающая плеер PowerDVD , заявила, что ее программное обеспечение не могло быть использовано в качестве части этих эксплойтов. [19]

16 апреля 2007 года консорциум AACS объявил об отзыве ключей устройств, используемых как Cyberlink PowerDVD, так и InterVideo WinDVD, и предоставил пользователям исправления, которые обеспечивали нескомпрометированные ключи шифрования и лучшую безопасность ключей. [20] [21] Чтобы продолжать иметь возможность просматривать новый контент, пользователи были вынуждены применять исправления, которые также усиливали безопасность приложений проигрывателя.

23 мая 2007 года ключ обработки для следующей версии блока Media Key был опубликован на странице комментариев к записи в блоге Freedom to Tinker. [22]

Использование шифрования не обеспечивает никакой реальной защиты от слежки за памятью, поскольку программный проигрыватель должен иметь ключ шифрования, доступный где-то в памяти, и нет способа защититься от извлечения ключа шифрования решительным владельцем ПК (если все остальное не сработает, пользователь может запустить программу на виртуальной машине , что позволит заморозить программу и проверить все адреса памяти без ведома программы).

Единственный способ полностью предотвратить подобные атаки — это внести изменения в платформу ПК (см. Доверенные вычисления ) или заставить дистрибьюторов контента вообще не разрешать воспроизведение своего контента на ПК (не предоставляя компаниям, производящим программные плееры, необходимые ключи шифрования).

15 января 2007 года был запущен сайт HDKeys.com, содержащий базу данных ключей HD DVD. На нем также была представлена модифицированная копия программного обеспечения BackupHDDVD, позволяющая извлекать ключи онлайн (последнее было удалено после жалобы DMCA ).

SlySoft выпустила AnyDVD HD, которая позволяет пользователям смотреть фильмы HD DVD и Blu-ray на ПК, несовместимом с HDCP . Фильмы можно расшифровывать на лету прямо с диска или копировать на другой носитель. AnyDVD HD также может автоматически удалять любые нежелательные логотипы и трейлеры. Slysoft заявила, что AnyDVD HD использует несколько различных механизмов для отключения шифрования и не зависит от использования скомпрометированных ключей шифрования. Они также заявили, что AACS имеет еще больше недостатков в своей реализации, чем CSS; это делает ее крайне уязвимой [23] , но они не будут раскрывать подробности своей реализации. Пользователи Doom9 утверждают, что программа использует сертификат хоста PowerDVD версии 6.5 [24], но SlySoft утверждает, что программа не будет затронута системой отзыва AACS. [25]

Продление блоков медиа-ключей

Этот раздел нуждается в расширении : отсутствуют детали, особенно ключевые блоки медиа #13–#64. Вы можете помочь, дополнив его. ( Декабрь 2022 ) |

| Версия | Первые титулы | Дата выпуска | Дата обойдена |

|---|---|---|---|

| 1 | Последний самурай , Малышка на миллион | 2006-04-18 | 2007-02-13 [26] |

| 2 | Никогда не использовался [27] | ||

| 3 | Трилогия « Матрица » | 2007-05-22 | 2007-05-17 [28] |

| 4 | Трансформеры , Человек-паук 3 | 2007-10-30 | |

| 5 | Никогда не использовался [29] | ||

| 6 | Никогда не использовался [29] | ||

| 7 | Элвин и бурундуки , Чужие против Хищника: Реквием | 2008-04-06 [30] | 2008-04-11 [31] |

| 8 | Запретное Королевство | 2008-08-26 [32] | 2008-08-26 [33] |

| 9 | ? | Приблизительно 2008-09-03 [34] | 2009-03-20 [35] |

| 10 | ? | ? | 2009-03-20 [35] |

| 11 | ? | ? | ? |

| 12 | Тело лжи , Барака | 2008-10-09 | 2009-04-06 [36] |

| 13 | |||

| 14 | |||

| 15 | |||

| 16 | |||

| 17 | |||

| 18 | |||

| 61 | |||

| 62 | |||

| 63 | |||

| 64 | |||

| 65 | ? | Приблизительно 2018-06-19 [37] | ? |

| 66 | ? | Приблизительно 2018-11-20 [38] | ? |

| 67 | Никогда не использовался [39] | ||

| 68 | ? | Приблизительно 2019-03-11 [39] | ? |

| 69 | Никогда не использовался [40] | ||

| 70 | ? | Приблизительно 2019-07-04 [40] | ? |

| 71 | ? | ? [41] | ? |

| 72 | ? | Приблизительно 2019-10-15 [42] | ? |

| 73 | Никогда не использовался [43] | ||

| 74 | Никогда не использовался [43] | ||

| 75 | ? | ? [44] | ? |

| 76 | ? | Приблизительно 2020-04-05 [43] | ? |

| 77 | ? | Приблизительно 2022-06-24 [44] | ? |

| 78 | ? | Приблизительно 2022-08-02 [45] | ? |

Смотрите также

Ссылки

- ^ Tekla S. Perry (январь 2007 г.). "Loser: DVD Copy Protection, Take 2". Spectrum Online . Архивировано из оригинала 2007-06-08 . Получено 2007-05-04 .

- ^ Йохансен, Джон Лех (2006-01-08). "DeAACS.com". Так что подайте на меня в суд . Получено 2007-05-04 .

- ^ Питер Гутман (2006-12-26). "Анализ стоимости защиты контента Windows Vista" . Получено 2007-01-28 .

- ^ "Защита содержимого Windows Vista — двадцать вопросов (и ответов)". Архивировано из оригинала 21.01.2013.

- ^ Питер Гутман (компьютерный ученый)#Критика Питера Гутмана.27s анализ Vista DRM

- ^ "Обход защиты новых форматов DVD". Slashdot . 2006-06-07 . Получено 2007-05-02 .

- ^ Эдвард Хеннинг («ehe») (2006-07-07). «Дыра защиты от копирования в фильмах Blu-ray и HD DVD». heise Security . Получено 2007-05-02 .

- ^ "Защита контента HD-DVD уже взломана?". TechAmok . 2006-12-28 . Получено 2007-01-02 .

- ^ "Защита DVD высокой четкости обходится". BBC News . 2007-01-26 . Получено 2007-05-02 .

- ^ Блок, Райан (2007-01-20). "Blu-ray тоже треснул?". Engadget . Получено 22-01-2007 .

- ^ Лейден, Джон (23.01.2007). "DRM Blu-ray побеждён". The Register . Получено 22.01.2007 .

- ^ ATARI Vampire (24.02.2007). "Найден ключ устройства WinDVD 8!". Форумы Doom9.net . Получено 04.05.2007 .

- ^ jx6bpm (2007-03-03). "Закрытый ключ PowerDVD". Форумы Doom9.net . Получено 2007-05-04 .

{{cite web}}: CS1 maint: числовые имена: список авторов ( ссылка ) - ^ Ям, Маркус (2007-01-17). "Выпущены первые пиратские HD DVD". DailyTech . Архивировано из оригинала 2007-02-19 . Получено 2007-05-03 .

- ^ "Лицензиар AACS жалуется на опубликованный ключ" . Получено 2007-05-02 .

- ^ Бутин, Пол (1 мая 2007 г.). «Википедия блокирует «Число»» . Проверено 2 мая 2007 г.

- ^ Гринберг, Энди (2007-05-02). "Digg's DRM Revolt". Forbes . Архивировано из оригинала 2007-05-04 . Получено 2007-05-04 .

- ^ "DVD DRM скандал разжигает восстание пользователей". BBC News . 2007-05-02 . Получено 2007-05-02 .

- ^ Ланье, Крис (2007-01-02). "Cyberlink Responds to Alleged AACS Crack". Архивировано из оригинала 2007-06-16 . Получено 2007-05-02 .

- ^ "Пресс-сообщения: AACS - Advanced Access Content System". Архивировано из оригинала 2007-04-30 . Получено 2007-05-02 .

- ^ Ям, Маркус (2007-01-26). "AACS реагирует на защиту взломанных HD DVD и Blu-ray дисков". DailyTech . Получено 2007-05-03 .

- ^ "You Can Own an Integer Too". Архивировано из оригинала 2007-08-24 . Получено 2007-06-09 .

{{cite web}}: CS1 maint: бот: исходный статус URL неизвестен ( ссылка ) (исходная ссылка не работает) - ^ peer (2007-02-13). "Отзыв ключа устройства". Форумы Slysoft . Архивировано из оригинала 2007-09-27 . Получено 2007-04-09 .

- ^ evdberg (2007-02-15). "Метод работы AnyDVD". Форумы Doom9.net . Получено 2007-04-09 .

- ^ Джеймс (2007-03-02). "И после процесса. ключ аннулируется?". Форумы Slysoft . Архивировано из оригинала 2007-09-27 . Получено 2007-04-09 .

- ^ Томас Рикер (2007-02-13). "Хакеры обнаружили "ключ обработки" HD DVD и Blu-ray — все HD-названия теперь раскрыты". engadgethd.com . Получено 2007-11-02 .

- ^ aKzenT (01.06.2007). "Найден новый ключ обработки!! (MKB v3 теперь открыт)". форумы doom9.org . Получено 02.11.2007 .

- ^ Томас Рикер (2007-05-17). "Новейший AACS обойден: трилогия "Матрица" освобождена". engadgethd.com . Получено 2007-11-02 .

- ^ ab "AVP: Requiem/Alvin and the Cipmunks logfiles" . Получено 2008-04-09 .

- ^ "AVP: Requiem/Alvin and the Cipmunks logfiles" . Получено 2008-04-09 .

- ^ "AnyDVD (HD) 6.4.1.1 выпущен" . Получено 2008-04-11 .

- ^ "Запретное королевство (2008) - MKBv8 - Сервер обновлений не работает?" . Получено 2008-04-09 .

- ^ "Запретное королевство (2008) - MKBv8 - Сервер обновлений не работает?" . Получено 2008-04-11 .

- ^ "Blu-ray YELLOW DRAGON'S COLORS Ошибка чтения" . Получено 28.03.2009 .

- ^ ab "Найдены ключи обработки MKBv9 и MKBv10" . Получено 28.03.2009 .

- ^ "Диск с использованием MKBv12 расшифрован" . Получено 2009-04-06 .

- ^ "Public MKBs". 2018-06-19 . Получено 2022-12-22 .

- ^ "Public MKBs". 2018-11-20 . Получено 2022-12-22 .

- ^ ab "Public MKBs". 2019-03-11 . Получено 2022-12-22 .

- ^ ab "Public MKBs". Форумы doom9.org . 2019-07-04 . Получено 2022-12-22 .

- ^ "Public MKBs". Форумы doom9.org . 2019-10-15 . Получено 2022-12-22 .

… MKBv71 был идентичен MKBv70 в отношении HRL/DRL …

- ^ "Public MKBs". Форумы doom9.org . 2019-10-15 . Получено 2022-12-22 .

- ^ abc "Public MKBs". Форумы doom9.org . 2020-04-05 . Получено 2022-12-22 .

- ^ ab "Public MKBs". doom9.org forums . 2022-06-24 . Получено 2022-12-22 .

… Я узнал, что MKBv75 существует. Однако HRL/DRL идентичен MKBv72

- ^ "Public MKBs". Форумы doom9.org . 2022-08-02 . Получено 2022-12-22 .

![[икона]](http://upload.wikimedia.org/wikipedia/commons/thumb/1/1c/Wiki_letter_w_cropped.svg/44px-Wiki_letter_w_cropped.svg.png)