РАДИУС

| набор интернет-протоколов |

|---|

| Уровень приложений |

| Транспортный уровень |

| Интернет-слой |

| Связующий слой |

Remote Authentication Dial-In User Service ( RADIUS ) — сетевой протокол, который обеспечивает централизованное управление аутентификацией, авторизацией и учетом ( AAA ) для пользователей, которые подключаются и используют сетевую службу. RADIUS был разработан Livingston Enterprises в 1991 году как протокол аутентификации и учета сервера доступа. Позднее он был включен в стандарты IEEE 802 и IETF .

RADIUS — это клиент-серверный протокол, работающий на прикладном уровне и использующий как TCP , так и UDP . Серверы сетевого доступа , которые управляют доступом к сети, обычно содержат клиентский компонент RADIUS, который взаимодействует с сервером RADIUS. [1] RADIUS часто является серверной частью для аутентификации 802.1X . [2] Сервер RADIUS обычно представляет собой фоновый процесс , работающий в UNIX или Microsoft Windows . [1]

Атака Blast-RADIUS нарушает работу RADIUS, когда она выполняется на незашифрованном транспортном протоколе, таком как UDP. [3]

Компоненты протокола

RADIUS — это протокол AAA (аутентификация, авторизация и учет), который управляет сетевым доступом. RADIUS использует два типа пакетов для управления полным процессом AAA: Access-Request, который управляет аутентификацией и авторизацией; и Accounting-Request, который управляет учетом. Аутентификация и авторизация определены в RFC 2865, а учет описан в RFC 2866.

Аутентификация и авторизация

Пользователь или машина отправляет запрос на сервер сетевого доступа (NAS) для получения доступа к определенному сетевому ресурсу с использованием учетных данных доступа. Учетные данные передаются на устройство NAS через протокол канального уровня , например, протокол Point-to-Point (PPP) в случае многих провайдеров коммутируемого доступа или DSL, или публикуются в защищенной веб-форме HTTPS .

В свою очередь, NAS отправляет сообщение RADIUS Access Request на сервер RADIUS, запрашивая авторизацию для предоставления доступа по протоколу RADIUS. [4]

Этот запрос включает учетные данные доступа, обычно в форме имени пользователя и пароля или сертификата безопасности, предоставленного пользователем. Кроме того, запрос может содержать другую информацию, которую NAS знает о пользователе, например, его сетевой адрес или номер телефона, а также информацию о физической точке подключения пользователя к NAS.

Сервер RADIUS проверяет правильность информации, используя схемы аутентификации, такие как PAP , CHAP или EAP . Проверяется подтверждение личности пользователя, а также, по желанию, другая информация, связанная с запросом, например, сетевой адрес или номер телефона пользователя, статус учетной записи и определенные привилегии доступа к сетевым службам. Исторически серверы RADIUS проверяли информацию пользователя по локально хранящейся базе данных плоских файлов. Современные серверы RADIUS могут делать это или могут ссылаться на внешние источники — обычно SQL , Kerberos , LDAP или серверы Active Directory — для проверки учетных данных пользователя.

Затем сервер RADIUS возвращает NAS один из трех ответов: 1) Отказ в доступе, 2) Запрос доступа или 3) Разрешение доступа.

- Отклонить доступ

- Пользователю безоговорочно отказано в доступе ко всем запрашиваемым сетевым ресурсам. Причины могут включать непредоставление подтверждения личности или неизвестную или неактивную учетную запись пользователя.

- Доступ к вызову

- Запрашивает дополнительную информацию от пользователя, такую как дополнительный пароль, PIN-код, токен или карта. Access Challenge также используется в более сложных диалогах аутентификации, где между пользовательским компьютером и сервером Radius устанавливается защищенный туннель таким образом, что учетные данные доступа скрыты от NAS.

- Доступ Принять

- Пользователю предоставляется доступ. После аутентификации пользователя сервер RADIUS часто проверяет, имеет ли пользователь право использовать запрошенную сетевую службу. Например, определенному пользователю может быть разрешено использовать беспроводную сеть компании, но не ее службу VPN. Опять же, эта информация может храниться локально на сервере RADIUS или может быть найдена во внешнем источнике, таком как LDAP или Active Directory.

Каждый из этих трех ответов RADIUS может включать атрибут Reply-Message, который может содержать причину отклонения, приглашение для вызова или приветственное сообщение для принятия. Текст в атрибуте может быть передан пользователю на ответной веб-странице.

Атрибуты авторизации передаются в NAS, определяя условия доступа, который должен быть предоставлен. Например, следующие атрибуты авторизации могут быть включены в Access-Accept:

- Конкретный IP-адрес , который будет назначен пользователю

- Пул адресов, из которого следует выбрать IP-адрес пользователя.

- Максимальный период времени, в течение которого пользователь может оставаться подключенным

- Список доступа, приоритетная очередь или другие ограничения доступа пользователя

- Параметры L2TP

- Параметры VLAN

- Параметры качества обслуживания (QoS)

Когда клиент настроен на использование RADIUS, любой пользователь клиента предоставляет клиенту информацию аутентификации. Это может быть настраиваемое приглашение на вход, где пользователь должен ввести свое имя пользователя и пароль. В качестве альтернативы пользователь может использовать протокол кадрирования ссылок, такой как протокол Point-to-Point (PPP), который имеет пакеты аутентификации, несущие эту информацию.

Получив такую информацию, клиент может выбрать аутентификацию с использованием RADIUS. Для этого клиент создает "Access-Request", содержащий такие атрибуты, как имя пользователя, пароль пользователя, идентификатор клиента и идентификатор порта, к которому пользователь получает доступ. Если пароль присутствует, он скрывается с помощью метода, основанного на алгоритме RSA Message Digest MD5.

Бухгалтерский учет

Бухгалтерский учет описан в RFC 2866.

Когда сетевой доступ предоставляется пользователю NAS , NAS отправляет Accounting Start (пакет Accounting Request RADIUS, содержащий атрибут Acct-Status-Type со значением «start») на сервер RADIUS, чтобы сигнализировать о начале сетевого доступа пользователя. Записи «Start» обычно содержат идентификацию пользователя, сетевой адрес, точку присоединения и уникальный идентификатор сеанса. [5]

Периодически записи Interim Update (пакет запроса на учет RADIUS, содержащий атрибут Acct-Status-Type со значением «interim-update») могут отправляться NAS на сервер RADIUS для обновления его статуса активного сеанса. «Промежуточные» записи обычно передают текущую продолжительность сеанса и информацию о текущем использовании данных.

Наконец, когда доступ пользователя к сети закрыт, NAS отправляет на сервер RADIUS окончательную запись об остановке учета (пакет запроса на учет RADIUS, содержащий атрибут Acct-Status-Type со значением «stop»), предоставляя информацию о конечном использовании с точки зрения времени, переданных пакетов, переданных данных, причины отключения и другую информацию, связанную с доступом пользователя к сети.

Обычно клиент отправляет пакеты Accounting-Request до тех пор, пока не получит подтверждение Accounting-Response, используя некоторый интервал повтора.

Основное назначение этих данных — выставление пользователю соответствующего счета ; данные также широко используются в статистических целях и для общего мониторинга сети.

Роуминг

RADIUS обычно используется для упрощения роуминга между интернет-провайдерами , в том числе:

- Компании, предоставляющие единый глобальный набор учетных данных, которые можно использовать во многих публичных сетях;

- Независимые, но сотрудничающие учреждения, выдающие собственные учетные данные своим пользователям, что позволяет посетителю, переходящему из одного учреждения в другое, пройти аутентификацию в своем домашнем учреждении, например, в eduroam .

RADIUS упрощает эту задачу с помощью областей , которые определяют, куда сервер RADIUS должен пересылать запросы AAA для обработки.

Царства

Область обычно добавляется к имени пользователя и разделяется знаком «@», напоминающим доменное имя адреса электронной почты. Это известно как постфиксная нотация для области. Другим распространенным использованием является префиксная нотация, которая подразумевает добавление области к имени пользователя и использование «\» в качестве разделителя. Современные серверы RADIUS позволяют использовать любой символ в качестве разделителя области, хотя на практике обычно используются «@» и «\».

Области также можно объединять с использованием как префиксной, так и постфиксной нотации, что позволяет реализовывать сложные сценарии роуминга; например, somedomain.com\username@anotherdomain.com может быть допустимым именем пользователя с двумя областями.

Хотя области часто напоминают домены, важно отметить, что области на самом деле являются произвольным текстом и не обязательно содержат реальные доменные имена. Форматы областей стандартизированы в RFC 4282, который определяет идентификатор доступа к сети (NAI) в форме «user@realm». В этой спецификации часть «realm» должна быть доменным именем. Однако эта практика не всегда соблюдается. RFC 7542 [6] заменил RFC 4282 в мае 2015 года.

Операции по доверенности

Когда сервер RADIUS получает запрос AAA на имя пользователя, содержащее область, сервер будет ссылаться на таблицу настроенных областей. Если область известна, сервер затем проксирует запрос на настроенный домашний сервер для этого домена. Поведение проксирующего сервера относительно удаления области из запроса («зачистки») зависит от конфигурации большинства серверов. Кроме того, проксирующий сервер может быть настроен на добавление, удаление или перезапись запросов AAA, когда они проксируются с течением времени снова.

Цепочка прокси возможна в RADIUS, а пакеты аутентификации/авторизации и учета обычно маршрутизируются между устройством NAS и домашним сервером через ряд прокси. Некоторые из преимуществ использования цепочек прокси включают в себя улучшение масштабируемости, реализацию политик и корректировку возможностей. Но в сценариях роуминга NAS, прокси и домашний сервер обычно могут управляться разными административными субъектами. Следовательно, фактор доверия между прокси приобретает большее значение в таких междоменных приложениях. Кроме того, отсутствие сквозной безопасности в RADIUS увеличивает критичность доверия между задействованными прокси. Цепочки прокси описаны в RFC 2607.

Безопасность

Роуминг с RADIUS подвергает пользователей различным проблемам безопасности и конфиденциальности. В более общем плане, некоторые партнеры по роумингу устанавливают защищенный туннель между серверами RADIUS, чтобы гарантировать, что учетные данные пользователей не могут быть перехвачены во время проксирования через Интернет. Это вызывает беспокойство, поскольку хэш MD5, встроенный в RADIUS, считается небезопасным. [7]

Структура пакета

RADIUS транспортируется по UDP/IP через порты 1812 и 1813. [8]

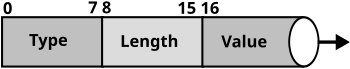

Формат данных пакета RADIUS показан справа. Поля передаются слева направо, начиная с кода, идентификатора, длины, аутентификатора и атрибутов.

Назначенные коды RADIUS (десятичные) включают следующее: [9]

| Код | Назначение |

|---|---|

| 1 | Доступ-Запрос |

| 2 | Доступ-Принять |

| 3 | Доступ-Отклонить |

| 4 | Учет-Запрос |

| 5 | Бухгалтерский учет-Ответ |

| 11 | Доступ-Вызов |

| 12 | Статус-Сервер (экспериментальный) |

| 13 | Статус-Клиент (экспериментальный) |

| 40 | Запрос на отключение |

| 41 | Отключение-ACK |

| 42 | Отключить-NAK |

| 43 | CoA-запрос |

| 44 | CoA-ACK |

| 45 | CoA-NAK |

| 255 | Сдержанный |

Поле «Идентификатор» помогает сопоставлять запросы и ответы.

Поле «Длина» указывает длину всего пакета RADIUS, включая поля «Код», «Идентификатор», «Длина», «Аутентификатор» и необязательные поля «Атрибут».

Аутентификатор используется для аутентификации ответа от сервера RADIUS и используется при шифровании паролей; его длина составляет 16 байт.

Пары значений атрибутов

Пары значений атрибутов RADIUS (AVP) переносят данные как в запросе, так и в ответе для транзакций аутентификации, авторизации и учета. Длина пакета RADIUS используется для определения конца AVP.

| Тип АВП | Назначение |

|---|---|

| 1 | Имя пользователя |

| 2 | Пользователь-Пароль |

| 3 | CHAP -пароль |

| 4 | NAS-IP-адрес |

| 5 | NAS-порт |

| 6 | Тип обслуживания |

| 7 | Framed-протокол |

| 8 | Кадровый IP-адрес |

| 9 | Framed-IP-сетевая маска |

| 10 | Рамочная-маршрутизация |

| 11 | Фильтр-Id |

| 12 | Рамка-MTU |

| 13 | Сжатие в рамке |

| 14 | Логин-IP-Хост |

| 15 | Логин-Сервис |

| 16 | Логин-TCP-Порт |

| 18 | Ответное сообщение |

| 19 | Номер обратного вызова |

| 20 | Callback-Id |

| 22 | Рамочный маршрут |

| 23 | Framed-IPX-сеть |

| 24 | Состояние |

| 25 | Сорт |

| 26 | Зависит от поставщика |

| 27 | Истекло время сеанса |

| 28 | Время ожидания простоя |

| 29 | Прекращение-Действие |

| 30 | Идентификатор вызываемой станции |

| 31 | Идентификатор вызывающей станции |

| 32 | NAS-идентификатор |

| 33 | Прокси-государство |

| 34 | Логин-LAT-Сервис |

| 35 | Логин-LAT-Node |

| 36 | Войти-LAT-Group |

| 37 | Ссылка на рамку AppleTalk |

| 38 | Framed-AppleTalk-Сеть |

| 39 | Framed-AppleTalk-Zone |

| 40 | Acct-Статус-Тип |

| 41 | Acct-Delay-Time |

| 42 | Acct-Ввод-Октеты |

| 43 | Acct-Output-Octets |

| 44 | Acct-Session-Id |

| 45 | Acct-Authentic |

| 46 | Время сеанса-Acct |

| 47 | Acct-Input-Packets |

| 48 | Acct-Output-Packets |

| 49 | Acct-Terminate-Cause |

| 50 | Acct-Multi-Session-Id |

| 51 | Acct-Link-Count |

| 52 | Acct-Input-Gigawords |

| 53 | Acct-Output-Gigawords |

| 55 | Событие-Временная метка |

| 56 | Выходной VLANID |

| 57 | Фильтры Ingress |

| 58 | Egress-VLAN-Имя |

| 59 | Таблица приоритетов пользователей |

| 60 | CHAP -Вызов |

| 61 | Тип порта NAS |

| 62 | Порт-лимит |

| 63 | Логин-LAT-Порт |

| 64 | Туннельный тип |

| 65 | Туннельный-среднего-типа |

| 66 | Туннель-Клиент-Конечная точка |

| 67 | Туннель-Сервер-Конечная точка |

| 68 | Acct-Туннель-Соединение |

| 69 | Пароль туннеля |

| 70 | ARAP-пароль |

| 71 | ARAP-Функции |

| 72 | ARAP-Зона-Доступ |

| 73 | ARAP-безопасность |

| 74 | ARAP-Безопасность-Данные |

| 75 | Повтор пароля |

| 76 | Быстрый |

| 77 | Connect-Info |

| 78 | Конфигурация-токен |

| 79 | EAP-сообщение |

| 80 | Сообщение-аутентификатор |

| 81 | Tunnel-Private-Group-ID |

| 82 | Tunnel-Assignment-ID |

| 83 | Туннель-Предпочтение |

| 84 | ARAP-Вызов-Ответ |

| 85 | Acct-Interim-Interval |

| 86 | Acct-Tunnel-Пакеты-Потеряны |

| 87 | NAS-порт-Id |

| 88 | Каркасный бассейн |

| 89 | КПИ |

| 90 | Туннель-Клиент-Auth-ID |

| 91 | Tunnel-Server-Auth-ID |

| 92 | Правило фильтра NAS |

| 94 | Информация о исходной линии |

| 95 | NAS-IPv6-адрес |

| 96 | Framed-Interface-Id |

| 97 | Framed-IPv6-Prefix |

| 98 | Логин-IPv6-Хост |

| 99 | Framed-IPv6-маршрут |

| 100 | Framed-IPv6-Pool |

| 101 | Атрибут причины ошибки |

| 102 | EAP-Имя-Ключа |

| 103 | Дайджест-Ответ |

| 104 | Digest-Realm |

| 105 | Дайджест-Nonce |

| 106 | Дайджест-Ответ-Аутентификация |

| 107 | Дайджест-Nextnonce |

| 108 | Метод дайджеста |

| 109 | Дайджест-URI |

| 110 | Дайджест-Qop |

| 111 | Дайджест-Алгоритм |

| 112 | Дайджест-Сущность-Тело-Хэш |

| 113 | Дайджест-CNonce |

| 114 | Дайджест-Nonce-Count |

| 115 | Digest-Имя пользователя |

| 116 | Дайджест-Непрозрачный |

| 117 | Digest-Auth-Param |

| 118 | Дайджест-AKA-Auts |

| 119 | Дайджест-домен |

| 120 | Дайджест-Стейл |

| 121 | Дайджест-HA1 |

| 122 | SIP-AOR |

| 123 | Делегированный-IPv6-префикс |

| 124 | MIP6-Признак-Вектор |

| 125 | MIP6-Home-Link-Prefix |

| 126 | Имя оператора |

| 127 | Местоположение-Информация |

| 128 | Местоположение-Данные |

| 129 | Основные правила политики местоположения |

| 130 | Расширенные правила политики местоположения |

| 131 | Возможность определения местоположения |

| 132 | Запрошенная-информация-о-местоположении |

| 133 | Протокол управления кадрами |

| 134 | Управление-Транспорт-Защита |

| 135 | Идентификатор политики управления |

| 136 | Уровень привилегий управления |

| 137 | PKM-SS-Cert |

| 138 | PKM-CA-Cert |

| 139 | PKM-Config-Настройки |

| 140 | Список PKM-Cryptosuite |

| 141 | ПКМ-САИД |

| 142 | PKM-SA-Дескриптор |

| 143 | PKM-Auth-Key |

| 144 | DS-Lite-Туннель-Имя |

| 145 | Идентификатор мобильного узла |

| 146 | Выбор услуг |

| 147 | PMIP6-Домашний-LMA-IPv6-Адрес |

| 148 | PMIP6-Посещенный-LMA-IPv6-адрес |

| 149 | PMIP6-Домашний-LMA-IPv4-Адрес |

| 150 | PMIP6-Посещенный-LMA-IPv4-адрес |

| 151 | PMIP6-Home-HN-Префикс |

| 152 | PMIP6-Посещенный-HN-Префикс |

| 153 | PMIP6-Home-Interface-ID |

| 154 | PMIP6-Посещенный-Интерфейс-ID |

| 155 | PMIP6-Home-IPv4-HoA |

| 156 | PMIP6-Посещенный-IPv4-HoA |

| 157 | PMIP6-Домашний-DHCP4-Адрес-сервера |

| 158 | PMIP6-Посещенный-DHCP4-Адрес-Сервера |

| 159 | PMIP6-Домашний-DHCP6-Адрес-сервера |

| 160 | PMIP6-Посещенный-DHCP6-Адрес-Сервера |

| 161 | PMIP6-Домашний-IPv4-Шлюз |

| 162 | PMIP6-Посещенный-IPv4-Шлюз |

| 163 | EAP-Нижний-Уровень |

| 164 | GSS-Acceptor-Service-Name |

| 165 | GSS-Acceptor-Host-Name |

| 166 | Специфика GSS-Acceptor-Service |

| 167 | GSS-Acceptor-Realm-Name |

| 168 | Кадровый-IPv6-адрес |

| 169 | DNS-сервер-IPv6-адрес |

| 170 | Маршрут-IPv6-Информация |

| 171 | Делегированный-пул-префиксов-IPv6 |

| 172 | Пул адресов IPv6 с отслеживанием состояния |

| 173 | IPv6-6rd-Конфигурация |

| 174 | Разрешенный-идентификатор-вызываемой-станции |

| 175 | EAP-Peer-Id |

| 176 | EAP-Идентификатор-сервера |

| 177 | Mobility-Domain-Id |

| 178 | Preauth-Timeout |

| 179 | Имя-идентификатора-сети |

| 180 | EAPoL-объявление |

| 181 | WLAN-HESSID |

| 182 | WLAN-место проведения-Информация |

| 183 | WLAN-Место проведения-Язык |

| 184 | WLAN-Место-Название |

| 185 | WLAN-Причина-Код |

| 186 | WLAN-Pairwise-Cipher |

| 187 | WLAN-группа-шифр |

| 188 | WLAN-AKM-Suite |

| 189 | WLAN-Group-Mgmt-Cipher |

| 190 | WLAN-RF-диапазон |

Атрибуты, специфичные для поставщика

RADIUS является расширяемым; многие поставщики оборудования и программного обеспечения RADIUS реализуют свои собственные варианты с использованием Vendor-Specific Attributes (VSA). Microsoft опубликовала некоторые из своих VSA. [10] Определения VSA от многих других компаний остаются проприетарными и/или специальными, тем не менее, многие словари VSA можно найти, загрузив исходный код реализаций RADIUS с открытым исходным кодом, например FreeRADIUS .

Раздел 5.26 RFC 2865 содержит рекомендуемую кодировку, которой придерживается большинство поставщиков:

| 26 (1 октет) | Длина (1 октет) | Идентификатор поставщика (4 байта, прямой порядок байтов) | Тип/атрибут поставщика (1 октет) | Длина поставщика (1 октет) = 2 + длина (Значение) | Ценить |

Некоторые поставщики используют другие форматы. Например, некоторые поставщики опускают поле «Vendor Length» или используют 2 октета для полей «Vendor Type» и/или «Vendor Length».

Раздел 3.14 RFC 8044 определяет тип данных «vsa», который предписывает формат раздела 5.26 RFC 2865.

Безопасность

Протокол RADIUS передает запутанные пароли с использованием общего секрета и алгоритма хеширования MD5 . Поскольку эта конкретная реализация обеспечивает лишь слабую защиту учетных данных пользователя, [11] следует использовать дополнительную защиту, такую как туннели IPsec или физически защищенные сети центров обработки данных, для дальнейшей защиты трафика RADIUS между устройством NAS и сервером RADIUS. Кроме того, учетные данные безопасности пользователя являются единственной частью, защищенной самим RADIUS, однако другие атрибуты, специфичные для пользователя, такие как идентификаторы групп туннелей или членство в VLAN , передаваемые через RADIUS, также могут считаться конфиденциальной (полезной для злоумышленника) или частной (достаточной для идентификации отдельного клиента) информацией. [ необходима цитата ] .

Протокол RadSec решает проблему с устаревшей безопасностью RADIUS/UDP, «оборачивая» протокол RADIUS в TLS . Однако пакеты внутри транспорта TLS по-прежнему используют MD5 для проверки целостности пакетов и для сокрытия содержимого определенных атрибутов.

Атака Blast-RADIUS нарушает работу RADIUS при передаче по простому UDP, атакуя MD5 внутри RADIUS. [3] RadSec блокирует эту атаку. [3] Другим рекомендуемым способом смягчения является требование атрибутов Message-Authenticator для всех запросов и ответов. [3] Атаке Blast-RADIUS присвоена CVE - 2024-3596.

История

Поскольку все больше клиентов dial-up использовали NSFNET, в 1991 году Merit Network разослала запрос на предложение по консолидации своих различных фирменных систем аутентификации, авторизации и учета. Среди первых респондентов была Livingston Enterprises, и после встречи была написана ранняя версия RADIUS. Ранний сервер RADIUS был установлен на операционной системе UNIX . Livingston Enterprises была приобретена Lucent Technologies , и совместно с Merit были предприняты шаги по получению признания отраслью RADIUS как протокола. Обе компании предлагали сервер RADIUS бесплатно. [12] В 1997 году RADIUS был опубликован как RFC 2058 и RFC 2059, текущие версии — RFC 2865 и RFC 2866. [13]

Исходный стандарт RADIUS указывал, что RADIUS не имеет состояния и должен работать по протоколу User Datagram Protocol (UDP). Для аутентификации предполагалось, что RADIUS должен поддерживать протокол аутентификации пароля (PAP) и протокол аутентификации вызова-рукопожатия (CHAP) по протоколу точка-точка . Пароли скрываются путем взятия MD5 -хеша пакета и общего секрета, а затем выполнения операции XOR этого хеша с паролем. Исходный RADIUS также предоставлял более 50 пар атрибут-значение с возможностью для поставщиков настраивать свои собственные пары. [14]

Выбор модели безопасности hop-by-hop вместо сквозного шифрования означал, что если используется несколько прокси-серверов RADIUS, каждый сервер должен проверять, выполнять логику и передавать все данные в запросе. Это раскрывает такие данные, как пароли и сертификаты на каждом хопе. Серверы RADIUS также не имели возможности останавливать доступ к ресурсам после выдачи авторизации. Последующие стандарты, такие как RFC 3576 и его преемник RFC 5176, позволяли серверам RADIUS динамически изменять авторизацию пользователей или полностью отключать пользователя. [15]

Сейчас существует несколько коммерческих и открытых серверов RADIUS. Функции могут различаться, но большинство из них могут искать пользователей в текстовых файлах, серверах LDAP , различных базах данных и т. д. Учетные записи могут быть записаны в текстовые файлы, различные базы данных, пересланы на внешние серверы и т. д. SNMP часто используется для удаленного мониторинга и проверки активности сервера RADIUS. Прокси-серверы RADIUS используются для централизованного администрирования и могут перезаписывать пакеты RADIUS на лету в целях безопасности или для преобразования между диалектами поставщиков.

Протокол Diameter был задуман как замена RADIUS. Хотя оба являются протоколами аутентификации, авторизации и учета (AAA), варианты использования двух протоколов с тех пор разошлись. Diameter в основном используется в пространстве 3G . RADIUS используется в других местах. Одним из самых больших препятствий для замены RADIUS на Diameter является то, что коммутаторы и точки доступа обычно реализуют RADIUS, но не Diameter. Diameter использует SCTP или TCP, в то время как RADIUS обычно использует UDP в качестве транспортного уровня . С 2012 года RADIUS также может использовать TCP в качестве транспортного уровня с TLS для безопасности.

Стандарты документации

Протокол RADIUS в настоящее время определен в следующих документах IETF RFC.

| Запрос на предложение (ЗП) | Заголовок | Дата публикации | Связанная статья | Связанные RFC | Примечание |

|---|---|---|---|---|---|

| Запрос на изменение 2058 | Служба удаленной аутентификации пользователей по коммутируемым линиям (RADIUS) | Январь 1997 г. | РАДИУС | Устарело в соответствии с RFC 2138 | |

| Запрос на изменение 2059 | RADIUS-учет | Январь 1997 г. | РАДИУС | Устарело в соответствии с RFC 2139 | |

| Запрос на изменение 2138 | Служба удаленной аутентификации пользователей по коммутируемым линиям (RADIUS) | Апрель 1997 г. | РАДИУС | Устарело в соответствии с RFC 2865 | |

| Запрос на изменение 2139 | RADIUS-учет | Апрель 1997 г. | РАДИУС | Устарело в соответствии с RFC 2866 | |

| RFC2548 | Атрибуты RADIUS, специфичные для поставщика Microsoft | Март 1999 г. | РАДИУС | ||

| RFC2607 | Цепочка прокси-серверов и реализация политики в роуминге | Июнь 1999 г. | |||

| Запрос на предложение 2618 | MIB клиента аутентификации RADIUS | База управленческой информации | Устарело в соответствии с RFC 4668 | ||

| Запрос на предложение 2619 | MIB сервера аутентификации RADIUS | База управленческой информации | Устарело в соответствии с RFC 4669 | ||

| Запрос на изменение 2620 | Клиент учета RADIUS MIB | Июнь 1999 г. | База управленческой информации | Устарело в соответствии с RFC 4670 | |

| Запрос на предложение 2621 | MIB сервера учета RADIUS | Июнь 1999 г. | База управленческой информации | Устарело в соответствии с RFC 4671 | |

| RFC2809 | Реализация принудительного туннелирования L2TP через RADIUS | Апрель 2000 г. | |||

| RFC2865 | Служба удаленной аутентификации пользователей по коммутируемым линиям (RADIUS) | Июнь 2000 г. | РАДИУС | Обновлено RFC 2868, RFC 3575, RFC 5080 | Этот стандарт описывает аутентификацию и авторизацию RADIUS между сервером сетевого доступа (NAS) и общим сервером аутентификации RADIUS. Этот протокол также используется для передачи информации о конфигурации с сервера RADIUS на NAS. |

| RFC2866 | RADIUS-учет | Июнь 2000 г. | РАДИУС | В этом стандарте описывается, как учетная информация передается из NAS на общий сервер учета RADIUS. | |

| Запрос на изменение 2867 | Изменения в учете RADIUS для поддержки туннельного протокола | Июнь 2000 г. | РАДИУС | Обновления RFC 2866 | |

| Запрос на изменение 2868 | Атрибуты RADIUS для поддержки туннельного протокола | Июнь 2000 г. | Обновления RFC 2865 | ||

| Запрос на изменение 2869 | Расширения RADIUS | Июнь 2000 г. | Обновлено RFC 3579, RFC 5080 | ||

| Запрос на изменение 2882 | Требования к серверам сетевого доступа: расширенные практики RADIUS | Июль 2000 г. | |||

| RFC3162 | RADIUS и IPv6 | Август 2001 г. | |||

| RFC3575 | Соображения IANA относительно RADIUS | Июль 2003 г. | |||

| RFC3576 | Расширения динамической авторизации для RADIUS | Июль 2003 г. | Устарело в соответствии с RFC 5176 | ||

| RFC3579 | Поддержка RADIUS для EAP | Сентябрь 2003 г. | Расширяемый протокол аутентификации | Обновления RFC 2869 | |

| RFC3580 | Руководство по использованию IEEE 802.1X RADIUS | Сентябрь 2003 г. | 802.1X | ||

| RFC4014 | Подопция атрибутов RADIUS для опции информации агента ретрансляции DHCP | Февраль 2005 г. | |||

| RFC4372 | Платная идентификация пользователя | Январь 2006 г. | |||

| RFC4590 | Расширение RADIUS для дайджест-аутентификации | Июль 2006 г. | Устарело в соответствии с RFC 5090 | ||

| RFC4668 | MIB клиента аутентификации RADIUS для IPv6 | Август 2006 г. | База управленческой информации | ||

| RFC4669 | MIB сервера аутентификации RADIUS для IPv6 | Август 2006 г. | База управленческой информации | ||

| RFC4670 | MIB клиента учета RADIUS для IPv6 | Август 2006 г. | База управленческой информации | ||

| Запрос на изменение 4671 | MIB сервера учета RADIUS для IPv6 | Август 2006 г. | База управленческой информации | ||

| RFC4675 | Атрибуты RADIUS для виртуальной локальной сети и приоритетной поддержки | Сентябрь 2006 г. | |||

| Запрос на изменение 4679 | Атрибуты RADIUS, специфичные для поставщика на форуме DSL | Сентябрь 2006 г. | |||

| Запрос на изменение 4818 | Атрибут делегированного префикса IPv6 RADIUS | Апрель 2007 г. | |||

| Запрос на изменение 4849 | Атрибут правила фильтра RADIUS | Апрель 2007 г. | |||

| RFC5080 | Распространенные проблемы реализации RADIUS и предлагаемые решения | Декабрь 2007 г. | Обновления RFC 3579 | ||

| RFC5090 | Расширение RADIUS для дайджест-аутентификации | Февраль 2008 г. | |||

| RFC5176 | Расширения динамической авторизации для RADIUS | Январь 2008 г. | |||

| RFC5607 | Авторизация RADIUS для управления NAS | Июль 2009 г. | |||

| RFC5997 | Использование пакетов Status-Server в протоколе RADIUS | Август 2010 г. | Обновления RFC 2866 | ||

| RFC6158 | Руководство по проектированию RADIUS | Март 2011 г. | |||

| RFC6218 | Атрибуты RADIUS, специфичные для поставщиков Cisco, для доставки ключевого материала | Апрель 2011 г. | |||

| RFC6421 | Требования к крипто-гибкости для службы удаленной аутентификации пользователей по коммутируемым линиям (RADIUS) | Ноябрь 2011 г. | |||

| RFC6613 | RADIUS через TCP | Май 2012 г. | Экспериментальный | ||

| RFC6614 | Шифрование Transport Layer Security (TLS) для RADIUS | Май 2012 г. | Экспериментальный | ||

| RFC6911 | Атрибуты RADIUS для сетей доступа IPv6 | Апрель 2013 г. | Стандарты трек | ||

| RFC6929 | Расширения протокола удаленной аутентификации пользователей по коммутируемым линиям (RADIUS) | Апрель 2013 г. | Обновления RFC 2865, RFC 3575, RFC 6158 | ||

| RFC7360 | Datagram Transport Layer Security (DTLS) как транспортный уровень для RADIUS | Сентябрь 2014 г. | Экспериментальный | ||

| RFC7585 | Динамическое обнаружение одноранговых узлов для RADIUS/TLS и RADIUS/DTLS на основе идентификатора доступа к сети (NAI) | Октябрь 2015 г. | Экспериментальный | ||

| RFC8044 | Типы данных в RADIUS | Январь 2017 г. | Обновления: 2865, 3162, 4072, 6158, 6572, 7268 | ||

| RFC8559 | Динамическая авторизация Проксирование в протоколе RADIUS | Апрель 2019 г. | Стандарты трек |

Смотрите также

Ссылки

- ^ ab "Как работает RADIUS?". Cisco . 2006-01-19 . Получено 2009-04-15 .

- ^ Эдвин Лайл Браун (2006). Аутентификация на основе порта 802.1X. Тейлор и Фрэнсис. стр. 17. ISBN 978-1-4200-4465-2.

- ^ abcd "Blast-RADIUS". 9 июля 2024 г. Получено 10 июля 2024 г.

- ^ RFC 2865 Служба удаленной аутентификации пользователей по коммутируемым линиям (RADIUS)

- ^ RFC 2866 Учет RADIUS

- ^ Dekok, A. (май 2015 г.). «Идентификатор сетевого доступа». Internet Engineering Task Force (IETF). doi : 10.17487/RFC7542 . Получено 8 мая 2021 г.

- ^ Александр Сотиров; Марк Стивенс; Джейкоб Аппельбаум; Арьен Ленстра; Дэвид Молнар; Даг Арне Освик; Бенне де Вегер (08 декабря 2008 г.). «MD5 сегодня считается вредным — создание мошеннического сертификата CA». Технический университет Эйндховена . Проверено 19 апреля 2009 г.

- ^ "Настройка информации о порте UDP NPS". Microsoft . 2020-08-07 . Получено 2021-06-20 .

- ^ "Соображения IANA относительно RADIUS (служба удаленной аутентификации пользователей по коммутируемым линиям)". Ietf Datatracker . Internet Engineering Task Force (IETF). Июль 2003 г. Получено 8 мая 2021 г.

- ^ RFC 2548

- ^ Анализ протокола аутентификации RADIUS

- ^ Джонатан Хассел (2003). RADIUS: Обеспечение публичного доступа к частным ресурсам . O'Reilly Media. С. 15–16 . ISBN 9780596003227.

- ^ Джон Фоллбрехт (2006). "Начало и история RADIUS" (PDF) . Interlink Networks . Получено 2009-04-15 .

- ^ Джонатан Хассел (2003). RADIUS: Обеспечение публичного доступа к частным ресурсам . O'Reilly Media. стр. 16. ISBN 9780596003227.

- ^ "Расширения динамической авторизации для службы удаленной аутентификации пользователей по коммутируемым линиям (RADIUS)". Ietf Datatracker . Internet Engineering Task Force. Январь 2008 г. Получено 8 мая 2021 г.

Библиография

- Хассел, Джонатан (2002). RADIUS — Обеспечение публичного доступа к частным ресурсам. O'Reilly & Associates. ISBN 0-596-00322-6. Получено 17.04.2009 .

Внешние ссылки

- Типы радиуса

- Анализ протокола аутентификации RADIUS

- Расшифровка следа сниффера транзакции RADIUS

- Использование Wireshark для отладки RADIUS