Теория шифрования диска

Шифрование диска — это особый случай защиты данных в состоянии покоя , когда носитель информации представляет собой устройство с секторной адресацией (например, жесткий диск). В этой статье представлены криптографические аспекты проблемы. Для обзора см. Шифрование диска . Для обсуждения различных программных пакетов и аппаратных устройств, посвященных этой проблеме, см. Программное обеспечение для шифрования диска и Аппаратное обеспечение для шифрования диска .

Определение проблемы

Методы шифрования дисков направлены на обеспечение трех различных свойств:

- Данные на диске должны оставаться конфиденциальными .

- Извлечение и сохранение данных должны быть быстрыми операциями, независимо от того, где на диске хранятся данные.

- Метод шифрования не должен расходовать впустую дисковое пространство (т. е. объем хранилища, используемый для зашифрованных данных, не должен значительно превышать размер открытого текста ).

Первое свойство требует определения противника , от которого данные хранятся в тайне. Самые сильные противники, изученные в области шифрования дисков, обладают следующими способностями:

- они могут прочитать необработанное содержимое диска в любое время;

- они могут запросить у диска шифрование и хранение произвольных файлов по своему выбору;

- и они могут изменять неиспользуемые сектора на диске, а затем запрашивать их расшифровку.

Метод обеспечивает хорошую конфиденциальность, если единственная информация, которую злоумышленник может получить с течением времени, — это то, изменились ли данные в секторе с момента последнего просмотра.

Второе свойство требует разделения диска на несколько секторов , обычно по 512 байт (4096 бит), которые шифруются и расшифровываются независимо друг от друга. В свою очередь, если данные должны оставаться конфиденциальными, метод шифрования должен быть настраиваемым ; никакие два сектора не должны обрабатываться совершенно одинаково. В противном случае злоумышленник может расшифровать любой сектор диска, скопировав его в неиспользуемый сектор диска и запросив его расшифровку. В то время как цель обычного блочного шифра — имитировать случайную перестановку для любого секретного ключа , цель настраиваемого шифрования — имитировать случайную перестановку для любого секретного ключа и любой известной настройки .

Третье свойство, как правило, не вызывает споров. Однако оно косвенно запрещает использование потоковых шифров , поскольку потоковые шифры требуют для своей безопасности, чтобы одно и то же начальное состояние не использовалось дважды (что было бы в случае обновления сектора разными данными); таким образом, это потребовало бы метода шифрования для хранения отдельных начальных состояний для каждого сектора на диске — по-видимому, пустая трата места. Альтернатива, блочный шифр , ограничен определенным размером блока (обычно 128 или 256 бит). Из-за этого шифрование дисков в основном изучает режимы цепочки , которые расширяют длину блока шифрования, чтобы покрыть целый сектор диска . Уже перечисленные соображения делают несколько известных режимов цепочки непригодными: режим ECB , который нельзя настроить, и режимы, которые превращают блочные шифры в потоковые шифры, такие как режим CTR .

Эти три свойства не дают никаких гарантий целостности диска; то есть они не сообщают вам, изменял ли злоумышленник ваш шифротекст. Отчасти это связано с тем, что абсолютная гарантия целостности диска невозможна: в любом случае злоумышленник всегда может вернуть весь диск в предыдущее состояние, обойдя любые такие проверки. Если требуется некий неабсолютный уровень целостности диска, его можно достичь в зашифрованном диске на пофайловой основе с использованием кодов аутентификации сообщений .

Когда допустимо занимать дополнительное пространство

Хотя раньше считалось общепринятым, что шифрование диска должно сохранять длину, некоторые дополнительные функции оправдывают использование дополнительного пространства. Одним из примеров является аутентифицированное шифрование , которое занимает дополнительное пространство в обмен на гарантию целостности сектора. Одним из применений этой гарантии может быть предотвращение запуска злоумышленником ошибок ядра путем взлома файловой системы. [1]

Узкий и широкий блок

Методы шифрования диска также различаются на методы «узкого блока» и «широкого блока». Для открытого текста размером с сектор, метод узкого блока шифрует его в нескольких блоках, в то время как метод широкого блока делает это только в одном. Методы узкого блока, такие как LRW, XES и XTS, позволяют злоумышленнику использовать гранулярность блока для выполнения анализа трафика и воспроизведения. [2] Шифр с широким блоком в идеале делает весь шифротекст неузнаваемым для изменения в любом месте открытого текста. [3]

Режимы на основе блочного шифрования

В этой статье отсутствует информация о XCB, которая содержится в IEEE-std 1619.2 2010; несколько известна недостатками в доказательстве безопасности. ( март 2024 г. ) |

Как и большинство схем шифрования, шифрование диска на основе блочного шифра использует режимы работы , которые позволяют шифровать большие объемы данных, чем размер блока шифра (обычно 128 бит). Таким образом, режимы представляют собой правила многократного применения одноблочных операций шифра.

Цепочка шифроблоков (CBC)

Цепочка шифроблоков (CBC) — это распространенный режим цепочки, в котором зашифрованный текст предыдущего блока с помощью операции xor объединяется с открытым текстом текущего блока перед шифрованием:

Поскольку для первого блока нет «шифртекста предыдущего блока», необходимо использовать вектор инициализации (IV) в качестве . Это, в свою очередь, делает CBC настраиваемым в некоторых отношениях.

CBC страдает от некоторых проблем. Например, если IV предсказуемы, то злоумышленник может оставить «водяной знак» на диске, т. е. сохранить специально созданный файл или комбинацию файлов, идентифицируемых даже после шифрования. Точный метод построения водяного знака зависит от точной функции, предоставляющей IV, но общий рецепт заключается в создании двух зашифрованных секторов с идентичными первыми блоками и ; эти два затем связаны друг с другом с помощью . Таким образом, шифрование идентично шифрованию , оставляя водяной знак на диске. Точный шаблон «тот же-разный-тот же-разный» на диске затем может быть изменен, чтобы сделать водяной знак уникальным для данного файла.

Для защиты от атаки водяных знаков используется шифр или хэш-функция для генерации IV из ключа и текущего номера сектора, так что злоумышленник не может предсказать IV. В частности, подход ESSIV использует блочный шифр в режиме CTR для генерации IV.

Зашифрованный вектор инициализации солт-сектора (ESSIV)

ESSIV — это метод генерации векторов инициализации для блочного шифрования , используемых в шифровании дисков. Обычные методы генерации IV — это предсказуемые последовательности чисел, основанные, например, на временной метке или номере сектора, и допускающие определенные атаки, такие как атака с водяными знаками . ESSIV предотвращает такие атаки, генерируя IV из комбинации номера сектора SN с хешем ключа. Именно комбинация с ключом в форме хеша делает IV непредсказуемым. [4] [5]

ESSIV был разработан Клеменсом Фрувиртом и был интегрирован в ядро Linux с версии 2.6.10, хотя похожая схема использовалась для генерации IV для шифрования подкачки OpenBSD с 2000 года. [6]

ESSIV поддерживается в качестве опции системами шифрования дисков dm-crypt [7] и FreeOTFE .

Атака на пластичность

Хотя CBC (с ESSIV или без него) обеспечивает конфиденциальность, он не гарантирует целостность зашифрованных данных. Если открытый текст известен злоумышленнику, можно изменить каждый второй блок открытого текста на значение, выбранное злоумышленником, в то время как блоки между ними будут изменены на случайные значения. Это можно использовать для практических атак на шифрование диска в режиме CBC или CBC-ESSIV. [8]

Лисков, Ривест и Вагнер (LRW)

Настраиваемое узкоблочное шифрование (LRW) [9] является реализацией режима работы, введенного Лисковым, Ривестом и Вагнером [10] (см. теорему 2). Этот режим использует два ключа: — ключ для блочного шифра и — дополнительный ключ того же размера, что и блок. Например, для AES с 256-битным ключом — 256-битное число, а — 128-битное число. Шифрование блока с логическим индексом (настройка) использует следующую формулу:

Здесь умножение и сложение выполняются в конечном поле ( для AES). С некоторыми предварительными вычислениями требуется только одно умножение на сектор (обратите внимание, что сложение в двоичном конечном поле является простым побитовым сложением, также известным как xor): , где предварительно вычисляются для всех возможных значений . Этот режим работы требует только одного шифрования на блок и защищает от всех вышеперечисленных атак, за исключением незначительной утечки: если пользователь изменяет один блок открытого текста в секторе, то изменяется только один блок шифротекста. (Обратите внимание, что это не та же самая утечка, что и в режиме ECB: в режиме LRW одинаковые открытые тексты в разных позициях шифруются в разные шифротексты.)

С LRW связаны некоторые проблемы безопасности , и этот режим работы теперь заменен на XTS.

LRW используется BestCrypt и поддерживается как опция для систем шифрования дисков dm-crypt и FreeOTFE .

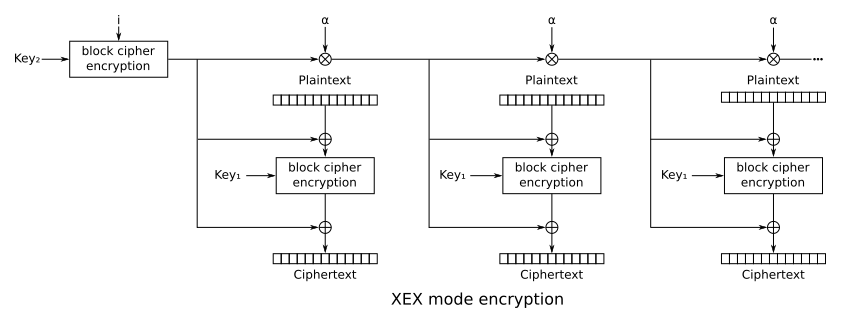

Xor–шифрование–xor (XEX)

Другой настраиваемый режим шифрования, XEX ( xor–encrypt–xor ), был разработан Рогауэем [11] для эффективной обработки последовательных блоков (относительно используемого шифра) в пределах одного блока данных (например, сектора диска). Настройка представлена как комбинация адреса сектора и индекса блока в секторе (исходный режим XEX, предложенный Рогауэем [11], допускает несколько индексов). Шифротекст, , получается с помощью:

где:

- это открытый текст,

- номер сектора,

- является примитивным элементом, определяемым полиномом ; т.е. числом 2 ,

- номер блока в секторе. XEX использует ; XTS использует .

Основные операции режима LRW (шифр AES и умножение поля Галуа ) такие же, как и в режиме Галуа/счетчика (GCM), что позволяет компактно реализовать универсальное оборудование LRW/XEX/GCM.

У оригинального XEX есть слабость. [12]

Режим измененной кодовой книги на основе XEX с кражей шифротекста (XTS)

Кража шифротекста обеспечивает поддержку секторов, размер которых не делится на размер блока, например, секторов по 520 байт и блоков по 16 байт. XTS-AES был стандартизирован 19 декабря 2007 г. [13] как IEEE P1619 . [14] Стандарт XTS требует использования другого ключа для шифрования IV, чем для шифрования блока; это отличается от XEX, который использует только один ключ. [11] [15] : 1–4 В результате пользователи, желающие использовать шифрование AES -256 и AES-128, должны предоставить 512 бит и 256 бит ключа соответственно. Два ключа (т. е. обе половины ключа XTS) должны быть разными, чтобы XTS был CCA-безопасным, поскольку XTS вычисляет последовательность , начиная с ; это отличается от XEX, который начинается с . [11] : 7 [15] : 6

27 января 2010 года NIST выпустил специальную публикацию (SP) 800-38E [16] в окончательном виде. SP 800-38E — это рекомендация для режима работы XTS-AES, стандартизированного IEEE Std 1619-2007, для криптографических модулей. Публикация одобряет режим XTS-AES алгоритма AES со ссылкой на IEEE Std 1619-2007, при условии соблюдения одного дополнительного требования, которое ограничивает максимальный размер каждой зашифрованной единицы данных (обычно сектора или дискового блока ) до 2 20 блоков AES. Согласно SP 800-38E, «При отсутствии аутентификации или контроля доступа XTS-AES обеспечивает большую защиту, чем другие одобренные режимы, обеспечивающие только конфиденциальность, от несанкционированного манипулирования зашифрованными данными».

XTS поддерживается BestCrypt , Botan , cgd от NetBSD , [17] dm-crypt , FreeOTFE , TrueCrypt , VeraCrypt , [18] DiskCryptor, geli от FreeBSD , программным обеспечением для шифрования дисков OpenBSD softraid, OpenSSL , FileVault 2 от Mac OS X Lion , BitLocker от Windows 10 [19] и wolfCrypt .

Слабые стороны XTS

Режим XTS подвержен манипуляциям и подделке данных, и приложения должны применять меры для обнаружения изменений данных, если манипуляция и подделка вызывают беспокойство: "... поскольку нет тегов аутентификации , то любой зашифрованный текст (исходный или измененный злоумышленником) будет расшифрован как некий открытый текст, и нет встроенного механизма для обнаружения изменений. Лучшее, что можно сделать, это гарантировать, что любое изменение зашифрованного текста полностью рандомизирует открытый текст, и положиться на приложение, которое использует это преобразование, чтобы включить достаточную избыточность в свой открытый текст для обнаружения и отбрасывания таких случайных открытых текстов". Это потребовало бы поддержания контрольных сумм для всех данных и метаданных на диске, как это делается в ZFS или Btrfs . Однако в широко используемых файловых системах, таких как ext4 и NTFS, от подделки защищены только метаданные, в то время как обнаружение подделки данных отсутствует. [20]

Режим восприимчив к атакам анализа трафика, воспроизведения и рандомизации на секторах и 16-байтовых блоках. Поскольку данный сектор перезаписывается, злоумышленники могут собирать мелкозернистые (16-байтовые) шифротексты, которые могут использоваться для анализа или атак воспроизведения (с гранулярностью 16 байт). Можно было бы определить секторные блочные шифры, к сожалению, с ухудшением производительности (см. ниже). [2]

CBC–маска–CBC (CMC) и ECB–маска–ECB (EME)

CMC и EME защищают даже от незначительной утечки, упомянутой выше для LRW. К сожалению, цена — двойное падение производительности: каждый блок должен быть зашифрован дважды; многие считают это слишком высокой ценой, поскольку та же утечка на уровне сектора в любом случае неизбежна.

CMC, представленный Халеви и Рогауэем, означает CBC–mask–CBC: весь сектор зашифрован в режиме CBC (с ), шифротекст маскируется с помощью xoring с , и повторно шифруется в режиме CBC, начиная с последнего блока. Когда базовый блочный шифр представляет собой сильную псевдослучайную перестановку (PRP), то на уровне сектора схема представляет собой настраиваемый PRP. Одна из проблем заключается в том, что для расшифровки необходимо последовательно пройти по всем данным дважды.

Для решения этой проблемы Халеви и Рогауэй представили распараллеливаемый вариант, называемый EME (ECB–mask–ECB). Он работает следующим образом:

- открытые тексты подвергаются операции xor с помощью , сдвигаются на разное количество градусов влево и шифруются: ;

- маска рассчитывается: , где и ;

- промежуточные шифртексты маскируются: для и ;

- вычисляются окончательные шифртексты: для .

Обратите внимание, что в отличие от LRW и CMC здесь только один ключ .

CMC и EME рассматривались для стандартизации SISWG . EME запатентован, и поэтому не является предпочтительным для использования в качестве основного поддерживаемого режима. [21]

HCTR и HCTR2

HCTR (2005) — это режим работы для блочных шифров, который сохраняет длину, использует широкий блок и допускает настройку. [22] Однако в нем есть ошибка в спецификации и еще одна в доказательстве безопасности, что делает заявленный уровень безопасности недействительным. HCTR2 (2021) — это вариант, который устраняет эти проблемы и повышает безопасность, производительность и гибкость. [23] HCTR2 доступен в ядре Linux с версии 6.0.

HCTR и HCTR2 используют режим работы пользовательского блочного шифра, называемый XCTR; AES-128-XCTR обычно используется для HCTR2. HCTR2 использует полиномиальную хэш-функцию, называемую POLYVAL. HCTR2 эффективен на современных процессорах с инструкциями AES и инструкциями умножения без переноса . [23]

Режимы потокового шифрования

Конструкция HBSH (хэш, блочный шифр, потоковый шифр, хэш), опубликованная сотрудниками Google в 2018 году, позволяет использовать быстрый потоковый шифр для шифрования диска. Схема Adiantum , используемая в бюджетных устройствах Android, специально выбирает NH , 256-битный Advanced Encryption Standard (AES-256), ChaCha12 и Poly1305 . Конструкция настраиваемая и широкоблочная. Она требует трех проходов по данным, но все равно быстрее, чем AES-128-XTS на ARM Cortex-A7 (у которого нет набора инструкций AES ). [24] Она доступна в ядре Linux с версии 5.0.

В 2023 году Альдо Гансинг, Джоан Дэймен и Барт Меннинк представили конструкцию «double-decker», которая также использует потоковый шифр. Она снова настраиваемая и широкоблочная. [3]

Патенты

В то время как аутентифицированная схема шифрования IAPM обеспечивает шифрование, а также тег аутентификации, компонент шифрования режима IAPM полностью описывает схемы LRW и XEX выше, и, следовательно, XTS без аспекта кражи шифротекста . Это подробно описано на рисунках 8 и 5 патента США 6,963,976. [25]

Смотрите также

- Остаточная намагниченность данных

- Атака методом холодной загрузки

- Программное обеспечение для шифрования дисков

- Аппаратное шифрование диска

- IEEE P1619 , проект стандартизации шифрования хранимых данных

Ссылки

- ^ Poettering, Lennart. «Странное состояние аутентифицированной загрузки и шифрования диска в общих дистрибутивах Linux». 0pointer.net .

- ^ ab Томас Птачек; Эрин Птачек (2014-04-30). «Вы не хотите XTS».

- ^ ab Альдо Гансинг; Джоан Даемен; Барт Меннинк. Режимы широкоблочного шифрования на основе колоды (PDF) . Третий семинар NIST по режимам работы блочного шифрования 2023.

- ^ Fruhwirth, Clemens; Schuster, Markus (декабрь 2005 г.). «Секретные сообщения: шифрование жесткого диска с помощью DM-Crypt, LUKS и cryptsetup» (PDF) . Linux Magazine . № 61. стр. 65–71 . Получено 22 августа 2024 г. .

- ^ Fruhwirth, Clemens (18 июля 2005 г.). "Новые методы шифрования жесткого диска" (PDF) . Венский технический университет . Получено 22 августа 2024 г. .

- ^ Провос, Нильс (2000). Шифрование виртуальной памяти (PDF) . 9-й симпозиум по безопасности USENIX . Денвер, Колорадо.

- ^ Милан Броз. "DMCrypt dm-crypt: Linux kernel device-mapper crypto target". gitlab.com . Получено 5 апреля 2015 г. .

- ^ Якоб Лелль (22.12.2013). «Практическая атака на податливость разделов LUKS, зашифрованных с помощью CBC».

- ^ Последние проекты SISWG и IEEE P1619, а также информация о встречах находятся на домашней странице P1619 [1].

- ↑ М. Лисков, Р. Ривест и Д. Вагнер. Настраиваемые блочные шифры [2] Архивировано 05.12.2008 в Wayback Machine , CRYPTO '02 (LNCS, том 2442), 2002.

- ^ abcd Рогауэй, Филлип (2004-09-24). "Эффективные реализации настраиваемых блочных шифров и усовершенствования режимов OCB и PMAC" (PDF) . Кафедра компьютерных наук (PDF). Калифорнийский университет в Дэвисе.

- ^ Минемацу, Казухико (2007). "Улучшенный анализ безопасности режимов XEX и LRW" (PDF) . Избранные области криптографии . Конспект лекций по информатике. Том 4356. С. 96–113. doi :10.1007/978-3-540-74462-7_8. ISBN 978-3-540-74461-0.

- ^ Карен МакКейб (19 декабря 2007 г.). «IEEE одобряет стандарты шифрования данных». Ассоциация стандартов IEEE. Архивировано из оригинала 2008-03-06.

- ^ Стандарт IEEE для криптографической защиты данных на блочно-ориентированных устройствах хранения данных. 18 апреля 2008 г. стр. 1–40. doi :10.1109/IEEESTD.2008.4493450. ISBN 978-0-7381-5363-6.

{{cite book}}:|journal=проигнорировано ( помощь ) - ^ аб Лисков, Моисей; Минемацу, Кадзухико (2 сентября 2008 г.). «Комментарии к XTS-AES» (PDF) .

- ^ Моррис Дворкин (январь 2010 г.). «Рекомендация по режимам работы блочного шифрования: режим XTS-AES для обеспечения конфиденциальности на устройствах хранения» (PDF) . Специальная публикация NIST 800-38E. Национальный институт стандартов и технологий . doi :10.6028/NIST.SP.800-38E.

{{cite journal}}: Цитировать журнал требует|journal=( помощь ) - ^ "NetBSD cryptographic disk driver". Архивировано из оригинала 2019-01-08 . Получено 2019-01-07 .

- ^ "Режимы работы". Документация VeraCrypt . IDRIX . Получено 13 октября 2017 г.

- ^ «Что нового в BitLocker?». 12 ноября 2015 г. Получено 15 ноября 2015 г.

- ^ Стандарт криптографической защиты данных на блочно-ориентированных устройствах хранения (PDF) , IEEE P1619/D16, 2007, стр. 34, заархивировано из оригинала (PDF) 14 апреля 2016 г. , извлечено 14 сентября 2012 г.

- ^ П. Рогауэй, Режим работы блочного шифра для построения широкоблочного блочного шифра из обычного блочного шифра, заявка на патент США 20040131182 A1.

- ^ Ван, Пэн; Фэн, Дэнго; У, Вэньлин (2005). "HCTR: режим шифрования переменной длины входных данных". Информационная безопасность и криптология . Конспект лекций по информатике. Том 3822. С. 175–188. doi :10.1007/11599548_15. ISBN 978-3-540-30855-3.

- ^ ab «Шифрование с сохранением длины с помощью HCTR2».

- ^ Кроули, Пол; Биггерс, Эрик (13 декабря 2018 г.). «Adiantum: шифрование с сохранением длины для процессоров начального уровня». Труды IACR по симметричной криптографии : 39–61. doi : 10.13154/tosc.v2018.i4.39-61 .

- ^ * Патент США 6,963,976, «Схемы шифрования с аутентификацией с симметричным ключом» (подан в ноябре 2000 г., выдан в ноябре 2005 г., истекает 25 ноября 2022 г.) [3] Архивировано 11 августа 2018 г. на Wayback Machine [4].

Дальнейшее чтение

- С. Халеви и П. Рогауэй, Настраиваемый режим шифрования , CRYPTO '03 (LNCS, том 2729), 2003.

- С. Халеви и П. Рогауэй, Параллелизуемый режим шифрования [5], 2003.

- Стандартная архитектура для зашифрованных общих носителей информации, проект IEEE 1619 (P1619), [6].

- SISWG, Проект предложения по формату резервного копирования ключей [7], 2004.

- SISWG, Проект предложения по настраиваемому широкоблочному шифрованию [8], 2004. – описывает EME-32-AES

- Джеймс Хьюз, Зашифрованное хранилище — проблемы и методы [9] Архивировано 18 мая 2006 г. на Wayback Machine

- J. Alex Halderman , Seth D. Schoen , Nadia Heninger , William Clarkson, William Paul, Joseph A. Calandrino, Ariel J. Feldman, Jacob Appelbaum и Edward W. Felten (21.02.2008). "Lest We Remember: Cold Boot Attacks on Encryption Keys" (PDF) . Принстонский университет . Архивировано из оригинала (PDF) 14.05.2008.

{{cite journal}}: Цитировать журнал требует|journal=( помощь )CS1 maint: multiple names: authors list (link) - Нильс Фергюссон (август 2006 г.). «AES-CBC + Elephant Diffuser: алгоритм шифрования диска для Windows Vista» (PDF) . Microsoft .

{{cite journal}}: Цитировать журнал требует|journal=( помощь ) - Чакраборти, Дебруп; Лопес, Куаутемок Мансильяс; Саркар, Палаш (апрель 2018 г.). «Шифрование диска: нужно ли нам сохранять длину?» (PDF) . Журнал криптографической инженерии . 8 (1): 49–69. doi :10.1007/s13389-016-0147-0. S2CID 4647765.

Внешние ссылки

- Рабочая группа по безопасности хранения данных (SISWG).

- "Проект eSTREAM". Архивировано из оригинала 2012-04-15 . Получено 2010-03-28 .